Literature Review: Evaluasi Keefektifan Framework Audit Teknologi Informasi pada Perguruan Tinggi

Abstract

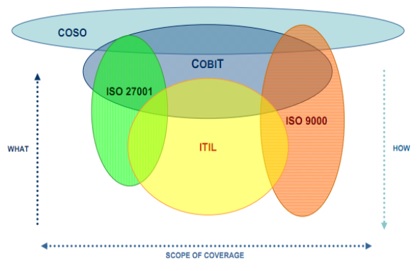

Paper tinjauan literatur ini mengeksplorasi efektivitas kerangka kerja audit Teknologi Informasi (TI) dalam konteks pendidikan tinggi, dengan penekanan utama pada peran tata kelola TI dalam memastikan optimalitas pemanfaatan sumber daya teknologi di perguruan tinggi. Dampak dari pesatnya perkembangan Teknologi Informasi telah terasa secara signifikan dalam berbagai aspek kehidupan, terutama di sektor pendidikan. Studi ini secara khusus melakukan evaluasi terhadap sejumlah framework audit TI yang umum digunakan, antara lain COBIT, ISO/IEC 27002:2013, COSO, ITIL V3, HCYMAF, TOGAF, dan CMMI. Metode penelitian melibatkan studi kepustakaan dengan mengumpulkan data dari sumber-sumber terpercaya seperti Google Scholar, IEEE Xplore, ScienceDirect, ResearchGate, JSTOR, dan Wiley Online Library. Penelitian ini memberikan panduan kepada pembaca melalui evaluasi menyeluruh terhadap keefektifan dari masing-masing framework audit dan didukung oleh studi kasus khusus yang mengilustrasikan aplikasinya dalam konteks perguruan tinggi. Analisis secara mendalam mencakup faktor-faktor kunci seperti keamanan, efisiensi, kepatuhan regulasi, dan kematangan keseluruhan dalam manajemen TI. Penelitian ini memiliki tujuan untuk memberikan wawasan yang lebih baik mengenai pentingnya pemilihan framework audit TI yang sesuai dengan kebutuhan unik dari setiap institusi. Oleh karena itu, paper ini diharapkan dapat memberikan kontribusi berharga dalam memperdalam pemahaman tentang peran framework audit TI dalam mengelola dan meningkatkan efektivitas penggunaan teknologi informasi di lingkungan pendidikan tinggi.

Kata Kunci— Literature Review; Keefektifan; Framework Audit; Teknologi Informasi; Perguruan Tinggi.

Downloads

References

[2] L. Harahap, “Prosiding Seminar Nasional Teknologi Pendidikan Pascasarjana UNIMED PERAN TEKNOLOGI INFORMASI DAN KOMUNIKASI DALAM PENDIDIKAN,” pp. 375–381, 2019.

[3] R. P. Kusuma, “Audit Teknologi Informasi Menggunakan Framework Cobit 5 Pada Domain Dss (Deliver,Service, and Support) (Studi Kasus : Konsultan Manajemen Pusat),” J. Digit, vol. 9, no. 1, p. 97, 2020, doi: 10.51920/jd.v9i1.137.

[4] N. D. Ramadhani, W. H. N. Putra, and A. D. Herlambang, “Evaluasi Keamanan Informasi pada Dinas Komunikasi dan Informatika Kabupaten Malang menggunakan Indeks KAMI (Keamanan Informasi),” J. Pengemb. Teknol. Inf. dan Ilmu Komput., vol. 4, no. 5, pp. 1490–1498, 2020, [Online]. Available: https://j-ptiik.ub.ac.id/index.php/j-ptiik/article/view/7259

[5] M. Muthmainnah, D. Yulisda, and V. Ilhadi, “Academic Information System Audit Using Cobit 5 Domain APO Framework,” Int. J. Eng. Sci. Inf. Technol., vol. 2, no. 1, pp. 123–130, 2021, doi: 10.52088/ijesty.v2i1.223.

[6] I. P. Windasari, A. F. Rochim, S. N. Alfiani, and A. Kamalia, “Audit Tata Kelola Teknologi Informasi Domain Monitor, Evaluate, and Asses dan Deliver, Service, Support Berdasarkan Framework COBIT 2019,” J. Sist. Info. Bisnis, vol. 11, no. 2, pp. 131–138, 2022, doi: 10.21456/vol11iss2pp131-138.

[7] F. Muttaqin, M. Idhom, F. A. Akbar, M. H. P. Swari, and E. D. Putri, “Measurement of the IT Helpdesk Capability Level Using the COBIT 5 Framework,” J. Phys. Conf. Ser., vol. 1569, no. 2, pp. 39–46, 2020, doi: 10.1088/1742-6596/1569/2/022039.

[8] C. K. Sastradipraja, “Rancang Bangun Simulasi Tool Sistem Audit Teknologi Informasi Berbasis Web,” J. Ris. Sist. Inf. dan Teknol. Inf., vol. 2, no. 1, pp. 46–58, 2020, doi: 10.52005/jursistekni.v2i1.38.

[9] D. M. Elisabeth, “Kajian Terhadap Peranan Teknologi Informasi Dalam Perkembangan Audit Komputerisasi (Studi Kajian Teoritis),” METHOMIKA J. Manaj. Inform. Komputerisasi Akunt., vol. 3, no. 1, pp. 40–53, 2019.

[10] M. S. Dr. Ir. Sumijan and M. K. Pradani Ayu Widya Purnama, S.Kom., Audit Teknologi Informasi Penerapan Pada E-Government (Best Practice e-government Pemerintah Kota). PENERBIT INSAN CENDEKIA MANDIRI, 2020.

[11] A. Y. El-Bably, “Overview of the Impact of Human Error on Cybersecurity based on ISO/IEC 27001 Information Security Management,” J. Inf. Secur. Cybercrimes Res., vol. 4, no. 1, pp. 95–102, 2021, doi: 10.26735/wlpw6121.

[12] S. Rif and R. Bisma, “Pembuatan Standard Operating Procedure ( SOP ) Keamanan Informasi Berdasarkan Framework ISO / IEC 27001 : 2013 dan ISO / IEC 27002 : 2013 pada Dinas Komunikasi dan Informatika Pemerintah Kota Madiun,” JEISBI Vol. 01 Nomor 01, 2020 (Journal Emerg. Inf. Syst. Bus. Intell. Pembuatan, vol. 01, pp. 43–50, 2020.

[13] R. R. Rahmawati and Y. Prihadi, “Tata Kelola Keamanan Informasi Layanan Ti Menggunakan Framework Itil V3 Domain Service Design Di Lingkungan Smkn 4 …,” Sci. Regendi, vol. 2, pp. 116–131, 2021, [Online]. Available: http://journal.unla.ac.id/index.php/scientiaregendi/article/view/1664

[14] I. P. Ramayasa, “Penerapan Framework Itil V3 Dalam Analisis Tata Kelola Sistem Informasi Layanan Akademik Domain Service Transition,” J. Teknol. Inf. dan Komput., vol. 06, no. 02, pp. 134–141, 2020.

[15] S. S. Hilabi et al., “TechnoXplore Jurnal Ilmu Komputer & Teknologi Informasi ISSN : 2503-054X Vol 4 No: 1, April 2019,” J. Ilmu Komput. Teknol. Inf., vol. 4, no. 1, pp. 28–37, 2019.

[16] Kurniawati and J. B. Armiranto, “Peran Audit Internal atas Persediaan Barang dagangan berbasis COSO Framawork Pada CV. Zidan Jaya Surabaya,” J. Ris. Ilmu Akunt., vol. 2, no. 1, pp. 218–231, 2023.

[17] R. K. Jaya and M. I. Fianty, “IT Project Management Control and The Control Objectives for IT and Related Technology COBIT 2019 Framework,” Indones. J. Comput. Sci., vol. 12, no. 2, pp. 284–301, 2023, doi: https://doi.org/10.33022/ijcs.v12i1.3135.

[18] A. A. A. P. Ardyanti, D. B. Rarasati, P. Jen, P. R. Hon, and B. Hakim, “Analisis Penerapan Framework COBIT 5 Pada Tingkat Kesiapan Sistem Pemantauan PT. ATW Solar,” JBASE - J. Bus. Audit Inf. Syst., vol. 6, no. 2, pp. 16–25, 2023, doi: 10.30813/jbase.v6i2.4671.

[19] A. N. Priyohutomo and M. N. N. Sitokdana, “Dampak Implementasi Iso/Iec 20000 Pada Perusahaan Pt. Visionet Data Internasional,” Sebatik, vol. 24, no. 1, pp. 29–36, 2020, doi: 10.46984/sebatik.v24i1.923.

[20] R. Anderson and J. F. Andry, “Perancangan Enterprise Arsitektur Menggunakan Framework Togaf (Studi Kasus PT. Ikido Jorr Sepatu Indo),” Ultim. InfoSys J. Ilmu Sist. Inf., vol. 12, no. 1, pp. 58–66, 2021.

[21] I. Almomani, M. Ahmed, and L. Maglaras, “Cybersecurity maturity assessment framework for higher education institutions in Saudi Arabia,” PeerJ Comput. Sci., vol. 7, pp. 1–26, 2021, doi: 10.7717/peerj-cs.703.

[22] T. Muhammad, M. T. Munir, M. Z. Munir, and M. W. Zafar, “Integrative Cybersecurity: Merging Zero Trust, Layered Defense, and Global Standards for a Resilient Digital Future,” Int. J. Comput. Sci. Technol., vol. 6, no. 4, pp. 99–135, 2022, [Online]. Available: https://ijcst.com.pk/IJCST/article/view/274

[23] A. O. Gopstein Cuong Nguyen Cheyney and F. Nelson Hastings David Wollman, “DRAFT NIST Framework and Roadmap for Smart Grid Interoperability Standards, Release 4.0,” pp. 2–228, 2020.

[24] M. Syafrizal, S. R. Selamat, and N. A. Zakaria, “Analysis of Cybersecurity Standard and Framework Components,” Int. J. Commun. Networks Inf. Secur., vol. 12, no. 3, pp. 417–432, 2020, doi: 10.17762/ijcnis.v12i3.4817.

[25] A. Febriani, D. C. Lubis, K. M. Parapat, and ..., “Meningkatkan Keterampilan Menyimak Anak Usia SD di Kelas Tinggi melalui Pembelajaran STEAM dengan Media Cerita Animasi,” … Dunia J. Ris. …, vol. 2, no. 3, 2023, [Online]. Available: https://journal.unimar-amni.ac.id/index.php/insdun/article/view/990%0Ahttps://journal.unimar-amni.ac.id/index.php/insdun/article/download/990/806

[26] S. Khairunnisa and T. A. Aziz, “Studi Literatur: Digitalisasi Dunia Pendidikan dengan Menggunakan Teknologi Augmented Reality pada Pembelajaran Matematika,” J. Ris. Pendidik. Mat. Jakarta, vol. 3, no. 2, pp. 53–62, 2021, doi: 10.21009/jrpmj.v3i2.22267.

[27] A. Ishlahuddin, P. W. Handayani, K. Hammi, and F. Azzahro, “Analysing IT Governance Maturity Level using COBIT 2019 Framework: A Case Study of Small Size Higher Education Institute (XYZ-edu),” 2020 3rd Int. Conf. Comput. Informatics Eng. IC2IE 2020, no. December, pp. 236–241, 2020, doi: 10.1109/IC2IE50715.2020.9274599.

[28] E. Sutadji, W. N. Hidayat, S. Patmanthara, S. Sulton, N. A. M. Jabari, and M. Irsyad, “Analysis of information technology governance in the planning and organization of e-learning at Universitas Negeri Malang,” IOP Conf. Ser. Mater. Sci. Eng., vol. 732, no. 1, pp. 0–7, 2020, doi: 10.1088/1757-899X/732/1/012114.

[29] W. Verronica S, R. B. Prakoso, and Ilham, “Audit information systems in digilib university of UIN sunan ampel surabaya using cobit framework 4.1,” Libr. Philos. Pract., vol. 2019, 2019.

[30] A. Aliyu et al., “A holistic cybersecurity maturity assessment framework for higher education institutions in the United Kingdom,” Appl. Sci., vol. 10, no. 10, 2020, doi: 10.3390/app10103660.

[31] L. Maglaras, I. Kantzavelou, and M. A. Ferrag, “Digital transformation and cybersecurity of critical infrastructures,” Appl. Sci., vol. 11, no. 18, pp. 4–8, 2021, doi: 10.3390/app11188357.

[32] K. Kim, F. A. Alfouzan, and H. Kim, “Cyber-attack scoring model based on the offensive cybersecurity framework,” Appl. Sci., vol. 11, no. 16, 2021, doi: 10.3390/app11167738.

[33] S. C. and B. Lamar, “MANAGING CYBER HYGIENE AT A HIGHER EDUCATION INSTITUTION IN THE UNITED STATES,” Assoc. Inf. Syst. AIS Electron. Libr., 2022.

[34] R. Santi, A. I. Alfresi, and B. Octariana, “Information System Security Audit Using Iso/Iec 27002:2013 At University of Xxx,” J. Tek. Inform., vol. 4, no. 4, pp. 733–750, 2023, doi: 10.52436/1.jutif.2023.4.4.689.

[35] W. H. Abd, A. D. Kareem, and E. E. Jassim, “The role of the modern COSO framework in evaluating the internal control system through the mediating role of the internal auditor: (Al-Muthanna State University as a model),” Res Mil., vol. 12, no. 2, pp. 4376–4391, 2022.

[36] K. Muhammad, W. Hidayat, W. Cholil, and T. B. Kurniawan, “Development of Website Service Governance at the Muhammadiyah University Palembang Using the ITIL V3 Method,” J. DATA Sci., vol. 2022:15, no. November, 2022.

[37] O. T. Prayitno, “Planning of Higher Education Information Technology Strategy Using TOGAF (A Case Study at AMN Cilacap),” Indones. J. Inf. Syst., vol. 2, no. 1, pp. 67–79, 2019, doi: 10.24002/ijis.v2i1.2349.

[38] S. Sutedi and N. Handayani, “Developing Enterprise Architecture Using Togaf 9.1 for It Master Plan in the Graduate Program of Institute of Informatics and Business Darmajaya,” Int. Conf. …, no. December, pp. 110–120, 2020.

[39] E. Handoyo, R. Umar, and I. Riadi, “Analysis Security of SIA Based DSS05 on COBIT 5 Using Capability Maturity Model Integration (CMMI),” Sci. J. Informatics, vol. 6, no. 2, pp. 193–202, 2019, doi: 10.15294/sji.v6i2.17387.

[40] R. D. Handayani and R. A. Aziz, “Framework Information Technology Infrastructure Library (Itil V3) : Audit Teknologi Informasi Sistem Informasi Akademik (Siakad) Perguruan Tinggi,” Explor. J. Sist. Inf. dan Telemat., vol. 11, no. 1, p. 29, 2020, doi: 10.36448/jsit.v11i1.1456.

This work is licensed under a Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International License.

This work is licensed under a Creative Commons Attribution 4.0 International License