Analisis Data Log IDS Snort dengan Algoritma Clustering Fuzzy C-Means

Abstract

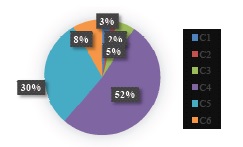

Snort merupakan salah satu sistem deteksi intrusi (IDS) open source yang banyak digunakan untuk mendeteksi intrusi atau aktivitas mencurigakan pada lalu lintas jaringan. Snort akan memberikan alert atau peringatan apabila terdapat serangan yang terdeteksi, kemudian mencatatnya pada log. Data log IDS Snort tersebut dapat digunakan oleh administrator jaringan untuk menganalisis kerentanan sistem keamanan jaringan. Analisis data log dapat dilakukan dengan berbagai cara, salah satunya mengimplementasikan algoritma clustering seperti Fuzzy C-Means (FCM). Implementasi algoritma pada penelitian ini berbasis Python 3 dan bertujuan untuk mengelompokkan serangan pada data log menjadi 4 kategori risiko, yaitu low, medium, high, dan critical risk. Hasil analisis penelitian ini adalah berupa pengelompokkan serangan dengan FCM dan visualisasi jenis serangan yang berhasil dideteksi oleh IDS Snort. Tahap evaluasi dilakukan dengan Modified Partition Coefficient (MPC) untuk menentukan validitas hasil clustering FCM.

Kata Kunci— Clustering, Fuzzy C-Means, Log, Snort.

Downloads

References

[2] A. Y. Ananta, “Seleksi Notifikasi Serangan Berbasis Ids Snort Menggunakan Metode K-Means,” SMARTICS J., vol. 3, no. 2, pp. 31–37, 2017, doi: 10.21067/smartics.v3i2.1954.

[3] K. Nalavade and B. B. Meshram, “Evaluation of K-Means Clustering for Effective Intrusion Detection and Prevention in Massive Network Traffic Data,” Int. J. Comput. Appl., vol. 96, no. 7, pp. 9–14, 2014, doi: 10.5120/16804-6526.

[4] D. Mongkareng, N. A. Setiawan, and A. E. Permanasari, “Implementasi Data Mining dengan Seleksi Fitur untuk Klasifikasi Serangan pada Intrusion Detection System (IDS),” Citee, no. gambar 2, pp. 314–321, 2017.

[5] R. Hadi, I. K. G. D. Putra, and I. N. S. Kumara, “Penentuan Kompetensi Mahasiswa dengan Algoritma Genetik dan Metode Fuzzy C-Means,” Maj. Ilm. Teknol. Elektro, vol. 15, no. 2, pp. 101–106, 2016, doi: 10.24843/mite.1502.15.

[6] N. Nidyashofa and Deden Istiawan, “Penerapan Algoritma Fuzzy C-Means untuk Pengelompokan Kabupaten / Kota di Jawa Tengah Berdasarkan Status Kesejahteraan Tahun 2015,” 6th Univ. Res. Colloq., no. November, pp. 23–30, 2017.

[7] U. M. Pak and B. Darmajaya, “Penentuan Penerima Beasiswa Dengan Algoritma Fuzzy C-Means Di Universitas Megow Pak Tulang Bawang,” J. Teknol. Inf. Magister Darmajaya, vol. 1, no. 02, pp. 158–174, 2015.

[8] M. T. A. C. Widiyanto, “Perbandingan Validitas Fuzzy Clustering pada Fuzzy C-Means Dan Particle Swarms Optimazation ( PSO ) pada Pengelompokan Kelas,” JISKa, vol. 4, no. 1, pp. 22–37, 2019.

[9] M. M. A. Amirah, A. W. Widodo, and C. Dewi, “Pengelompokan Lagu Berdasarkan Emosi Menggunakan Algoritma Fuzzy C-Means,” J. Pengemb. Teknol. Inf. dan Ilmu Komput. Univ. Brawijaya, vol. 1, no. 12, pp. 1526–1534, 2017.

[10] C. El Mostapha, M. Moughit, and Y. I. Khamlichi, “Building an efficient alert management model for intrusion detection systems,” Adv. Sci. Technol. Eng. Syst., vol. 3, no. 1, pp. 18–24, 2018, doi: 10.25046/aj030103.

[11] W. Goralski, “User Datagram Protocol,” Illus. Netw., pp. 289–306, 2017, doi: 10.1016/b978-0-12-811027-0.00011-4.

[12] K. H. Mchatta, “Ethical Hacking for Beginners ( Tools , Enumeration and Exploitation ),” no. July, 2019.

[13] S. G. Kassa, “IT Asset Valuation, Risk Assessment and Control Implementation Model,” ISACA, vol. 3, pp. 1–9, 2017.

[14] NIST, “NIST Special Publication 800-30 Revision 1 - Guide for Conducting Risk Assessments,” NIST Spec. Publ., no. September, p. 95, 2012, doi: 10.6028/NIST.SP.800-30r1.

[15] E. M. Chakir, M. Moughit, and Y. I. Khamlichi, “An Effecient Method for Evaluating Alerts of Intrusion Detection Systems National School of Applied Sciences USMBA,” 2017 Int. Conf. Wirel. Technol. Embed. Intell. Syst., pp. 1–6, 2017, doi: 10.1109/WITS.2017.7934678.

[16] M. Roesch, “SNORT Users Manual 2.9.13 The Snort Project,” p. 269, 2019.

[17] M. L. D. Dias, “fuzzy-c-means: An implementation of Fuzzy C-means clustering algorithm.” 2019.

This work is licensed under a Creative Commons Attribution-NonCommercial-NoDerivatives 4.0 International License.

This work is licensed under a Creative Commons Attribution 4.0 International License